Um grupo de cibercriminosos chineses desviou mais de US$ 4 milhões de contas de publicidade de usuários do Facebook ao longo de quatro anos. A rede social detalhou como funcionavam as operações do malware SilentFade em um relatório apresentado esta semana na conferência Virus Bulletin 2020.

O programa (cujo nome é uma abreviação de “Silently running Facebook Ads with Exploits”) sequestrava contas do Facebook e as usava para promover anúncios maliciosos, roubar cookies do navegador entre outras ações criminosas. A campanha teria começado em 2016, mas só foi descoberta em dezembro de 2018 e encerrada em fevereiro do ano seguinte.

“Nossa investigação revelou uma série de técnicas interessantes usadas para comprometer as pessoas com o objetivo de cometer fraude publicitária”, disseram os autores do artigo, Sanchit Karve e Jennifer Urgilez. “Os invasores executaram principalmente campanhas publicitárias maliciosas, muitas vezes na forma de publicidade de pílulas farmacêuticas e spam com falsos endossos de celebridades”.

O que entregou o grupo foi um pico de tráfego suspeito em uma série de endpoints da rede social. Após uma extensa investigação, o Facebook encerrou a campanha e entrou com uma ação legal contra os cibercriminosos. O SilentFade nunca foi diretamente baixado ou instalado, mas usava uma combinação de cavalo de Tróia, injeções de navegador, script inteligente e um bug na plataforma do Facebook.

Em vários casos, o malware ficava “escondido” em cópias piratas de softwares populares. O Facebook disse que encontrou anúncios de dois desenvolvedores SilentFade postados em fóruns de hackers onde eles estavam dispostos a comprar tráfego da web de sites hackeados ou outras fontes, e redirecionou esse tráfego para as páginas que hospedavam os pacotes de software infectados com SilentFade.

Um exemplo de página da web que leva ao download de SilentFade. Imagem: Facebook/Reprodução

Uma vez dentro do computador, o programa substituía arquivos DLL legítimos dentro das instalações do navegador por versões maliciosas da mesma DLL que permitia que os criminosos controlassem o navegador. Assim eles roubavam as credenciais e cookies do Facebook armazenadas em navegadores como o Chrome, Firefox, Internet Explorer, Opera, Edge, Orbitum, Amigo, Touch, Kometa e Yandex.

“Os cookies são mais valiosos do que as senhas porque contêm tokens de sessão, que são tokens de pós-autenticação”, disseram os pesquisadores. “Esse uso de credenciais comprometidas corre o risco de encontrar contas protegidas com autenticação de dois fatores, que SilentFade não consegue desviar”.

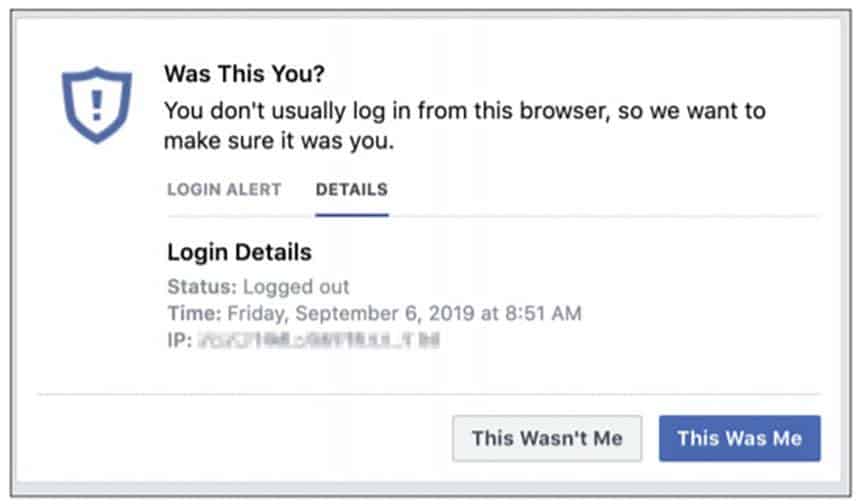

Com as credenciais, o malware recupera os metadados sobre a conta do Facebook (informações de pagamento e o valor total anteriormente gasto em anúncios na rede) usando a API Graph. Esses dados são então enviados de volta aos servidores do software malicioso. Para evitar ser encontrado, o SilentFade interrompe automaticamente sua execução quando detectado e desativa os alertas de notificação do Facebook das contas comprometidas.

O SilentFade desativava os alertas de notificação do Facebook para não ser detectado. Imagem: facebook/Reprodução

“Esta foi a primeira vez que observamos um malware alterando ativamente as configurações de notificação, bloqueando páginas e explorando um bug no subsistema de bloqueio para manter uma conta comprometida”, disseram os pesquisadores do Facebook.

Os invasores ainda usam intencionalmente credenciais roubadas de usuários da mesma cidade ou de uma cidade próxima, para parecer que o proprietário original da conta viajou dentro de sua cidade. Além do acesso direto às contas, os cibercriminosos usavam as informações de cartões de crédito das vítimas para promover seus próprios anúncios falsos no Facebook.

Porém, os pesquisadores destacam que “os detalhes das informações de pagamento (como números de contas bancárias e cartões de crédito) nunca foram expostos aos invasores, pois o Facebook não os torna visíveis no site para desktop ou na API Graph”.

O Facebook disse que corrigiu o bug da plataforma, reverteu as ações de bloqueio de notificação do malware e reembolsou todos os usuários cujas contas foram usadas para comprar anúncios maliciosos.

Via: ThreatPost/ZDNet