Na terça-feira (3), o Superior Tribunal de Justiça (STJ) foi alvo de um dos piores ciberataques já vistos. Ao que parece, os criminosos utilizaram um ransomware que foi capaz de “sequestrar” arquivos importantes presentes no sistema.

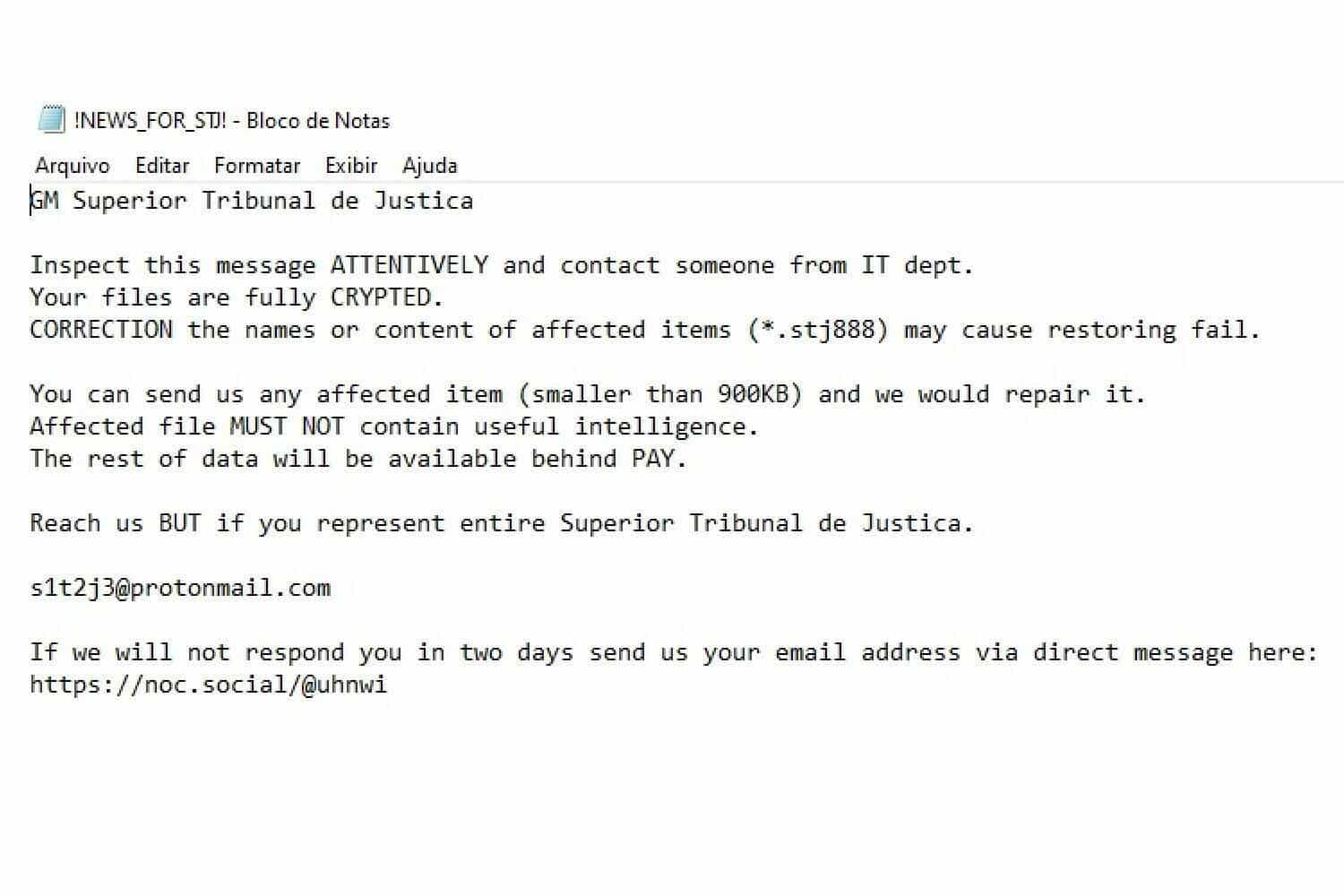

Com isso, diversas áreas do órgão foram afetadas. Em uma captura obtida pelo site O Bastidor, é possível ver como os criminosos fizeram contato com o STJ para solicitar um valor pelo “resgate” dos arquivos que, de acordo com fontes do site, envolvem processos e e-mails.

Apesar de já ter sido citado como um dos piores ataques já vistos, esse não é o único que já afetou o Brasil de alguma forma. Para relembrar isso, o Olhar Digital preparou uma lista com os ciberataques mais famosos dos últimos tempos – e como eles também afetaram nosso país.

WannaCry

O WannaCry talvez seja o mais famoso desta lista. Ele foi o responsável por fazer com que os ransomware e malwares ficassem conhecidos por milhares de pessoas – mesmo que não tivessem acesso a muita tecnologia.

O que esse ataque fez foi infectar mais de 200 mil computadores de 150 países. O principal objetivo dos criminosos era criptografar os dados de empresas e órgãos públicos para que um resgate pudesse ser cobrado.

A ameaça “sequestrou” dados de hospitais, companhias e governos. Aqui no Brasil, por exemplo, o ataque causou a interrupção dos atendimentos do INSS – além de afetar os sistemas do Santander e da Vivo. Como forma de proteção, o Ministério Público de SP e o Tribunal de Justiça de SP decidiram desligar seus sistemas para impedir prejuízos maiores.

WannaCry é uma das ameaças mais famosas. Foto: Nattanan Zia/Shutterstock

Além de impactar para sempre a percepção que todos tinham das vulnerabilidades que envolvem sistemas, o WannaCry serviu para mostrar o quão perigosas podem ser essas falhas de sistemas operacionais.

Isso porque, foi a partir de uma vulnerabilidade chamada EternalBlue que os criminosos por trás do ataque conseguiram instalar um backdoor que permitia a implementação dos códigos maliciosos sem a interação dos usuários.

NotPetya/ExPetr

O WannaCry serviu também para abrir portas para novos crypto ransomwares. Esse é o caso do ExPetr, também conhecido como NotPetya. O princípio ativo do ataque foi o mesmo: utilizando a vulnerabilidade EternalBlue, a ameaça “passeou” pela internet e criptografou muitos arquivos em seu caminho.

Embora o número de infectados tenha sido menor, o ExPetr tinha como foco diversas empresas. Estima-se que bancos estatais, multinacionais e até um hospital brasileiro foram afetados pela ameaça.

O problema é que, pelo que foi apurado pela Kaspersky Lab, o ataque, ao contrário do WannaCry, não tinha o objetivo de criptografar arquivos para exigir resgate, mas sim causar danos ao computador infectado.

Ameaça também criptografou diversos arquivos pela internet. Foto: Zephyr_p/Shutterstock

Isso foi descoberto após uma análise feita na rotina de descriptografia do ransomware. Os criminosos até exigiam um pagamento das vítimas, mas forneciam uma chave que não servia para liberar a máquina. Por isso, de uma forma ou de outra, as empresas que foram afetadas pela falha tiveram seus sistemas apagados.

Atualmente, segundo a Kaspersky, o prejuízo do ciberataque está estimado em US$ 10 bilhões. Com isso, o ExPetr é considerado o ataque global mais caro da história.

Stuxnet/Duqu 2.0

Considerado um dos ataques mais sofisticados já realizados, criminosos conseguiram desligar centrífugas de enriquecimento de urânio no Irã usando o Stuxnet. Quando a invasão ocorreu, o worm era bastante complexo e astuto na forma com que se espalhava.

Por meio de pendrives USB, a ameaça era capaz de chegar até computadores que não estavam conectados à internet. No entanto, ele foi criado com um objetivo bastante específico: invadir dispositivos operados por softwares da Siemens.

A partir disso, os criminosos conseguiram reprogramar os controladores desses sistemas e então aumentar a velocidade das centrífugas de urânio. Ao fazer com que os aparelhos girassem mais rápido, foi possível danificá-los fisicamente.

Stuxnet conseguia alcançar até computadores que não estavam conectados à internet. Foto: Volodymyr Nikitenko/Shutterstock

Cerca de sete anos depois, outra variação da ameaça surgiu. Batizado de Duqu 2.0, o worm, segundo a Kaspersky, foi detectado em bancos e outras organizações mundiais. Há casos registrados em mais de 40 países, sendo seis no Brasil.

Estima-se que o malware foi responsável por invadir mais de 140 instituições e retirar dinheiro de contas de bancos. O que chama a atenção é que se trata de uma categoria diferente de malware, chamada de fileless, que não necessita de nenhum arquivo para realizar a invasão.

Por conta disso, pode demorar meses até que alguém perceba sua ação dentro de um sistema, já que, a cada reinicialização, seu nome é modificado para que possa se camuflar na máquina.

Mirai

Os botnets são ameaças presentes há muito tempo. No entanto, com o surgimento dos dispositivos inteligentes, sua presença se tornou cada vez mais constante. Isso porque, aparelhos com Internet das Coisas infectados começaram a procurar por semelhantes e, assim, começaram a criar um exército silencioso de “zumbis”, que foi batizado de Mirai.

Eis que, em 21 de outubro de 2016, os criadores do botnet decidiram testar seu potencial e, usando todos esses aparelhos infectados, começaram um ataque DDoS contra a Dyn, provedora de serviços DNS.

O tráfego gerado foi tão grande que o sistema simplesmente não foi capaz de continuar ativo. Isso fez com que vários serviços, como PayPal, Twitter, Netflix e PlayStation Network, ficassem fora do ar em diversos locais.

Após um tempo, a empresa conseguiu se recuperar do ataque, mas isso serviu para mostrar que os dispositivos inteligentes podem ser usados como armas caso sejam invadidos por criminosos.

Invasão brasileira

O ocorrido recentemente no Brasil também merece fazer parte da lista. Não só porque afeta diretamente nosso país, mas por conta de conseguir afetar diretamente a rede de um dos órgãos mais importantes da nação.

Apesar de o autor ainda não ter sido revelado, o presidente Jair Bolsonaro afirmou na última quinta-feira (5) que a Polícia Federal identificou o culpado. “Bem, a Polícia Federal entrou em ação imediatamente. Tive a informação do diretor-geral da PF, o senhor Rolando Alexandre. E ele já foi elogiado pelo presidente do STJ no que ele conseguiu até agora. Já descobriram quem é o ‘hackeador’ (sic). Já descobriram? Pô, o cara hackeou e não conseguiu ficar aí duas horas escondido”, declarou.

Mas, ao que parece, esse ataque não foi exclusivo do Brasil. Segundo o site Bleeping Computer, o bilhete de resgate – que pôde ser visto acima – é compatível com o RansomExx, um ransomware que viabiliza esse tipo de ataque.

Ataque ao STJ foi considerado um dos piores a atingir o país. Foto: Mehaniq/Shutterstock

No caso do ataque ao STJ, os arquivos foram cifrados com a extensão “.stj888”, o que parece ser um padrão de ataque. O site aponta que o Tribunal de Justiça de Pernambuco (TJ-PE) também foi afetado pela ameaça no fim de outubro, e os dados foram criptografados com a extensão “.tjpe911”. É uma marca da ameaça o uso de bilhetes de resgate direcionados, utilizando o nome da organização atingida.

O malware já atingiu múltiplos alvos fora do Brasil, como ressalta a publicação. Um dos ataques notáveis atingiu o Departamento de Transportes do Texas (TxDOT), nos Estados Unidos. Na ocasião, os arquivos foram cifrados com a extensão “.txd0t”. O ransomware não mira apenas órgãos governamentais, afetando também várias empresas, como Konica Minolta, IPG Photonics, and Tyler Technologies.

O RansomExx é uma nova versão de um ransomware conhecido como Defray777. A nova variação começou a circular mais ativamente desde junho. Durante esse período, ele já mostrou um modo de atuação claro: a ameaça se instala na rede da vítima e começa a roubar documentos sensíveis enquanto se espalha pelas máquinas. Em posse dos arquivos relevantes, o malware se manifesta e começa a cifrar os dados nos computadores afetados.