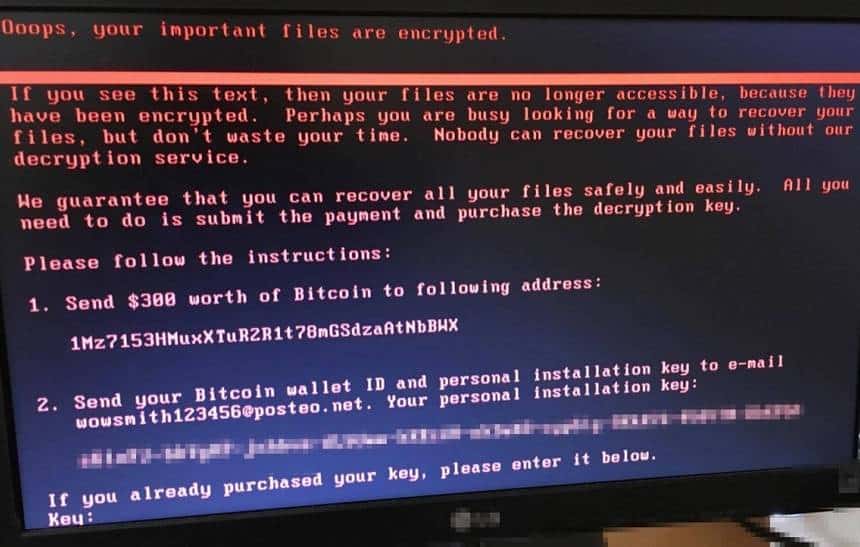

No começo desta semana, um ciberataque de escala global atingiu milhares de computadores no mundo todo, incluindo no Brasil. Ele criptografava os dados da máquina do usuário e exigia um resgate de US$ 300 em bitcoin para descriptografá-los. Apesar disso, ao menos um pesquisador de cibersegurança acredita que o dinheiro não era seu principal objetivo.

Um especialista em segurança conhecido como “the grugq” escreveu um texto detalhando o funcionamento do ciberataque. Ele aponta para o fato de que ele direciona apenas para uma carteira de bitcoins, por meio de um endereço que não pode ser alterado, e exige que o usuário envie um e-mail com instruções complexas para um único endereço de email (que foi rapidamente desativado).

Além disso, uma análise da Kaspersky Labs revelou que o malware não tem como descriptografar os arquivos da máquina infectada – mesmo que a vítima pague (e muitas já pagaram). Isso porque a chave de criptografia que o malware usa não é preservada durante o processo, e não pode ser recuperada. Por esses motivos, o especialista conclui que “isso definitivamente não foi criado para ganhar dinheiro. Isso foi feito para se espalhar rapidamente e causar dano, sob uma fachada enganadora de ‘ransomware'”.

Nicholas Weaver, um acadêmico de cibersegurança da Universidade de Berkeley, apoiou a análise postada por “the grugq”. Num artigo de sua autoria, ele afirmou que está “disposto a dizer com confiança pelo menos moderada que esse foi um ataque deliberado, malicioso e destrutivo ou talvez um teste disfarçado de ransomware”.

Origem da epidemia

Embora ainda não se conheça o responsável pelo mega ataque virtual, já se sabe onde ele começou. Segundo a polícia ucraniana, o primeiro alvo do ataque foi o Me-Doc, um software de contabilidade cujo uso é obrigatório para empresas que atuam na Ucrânia. De fato, a Kaspersky estima que cerca de 60% das infecções aconteceram no país.

De acordo com o Guardian, é pouco provável que a pessoa ou organização responsável pela autoria do ataque venha a ser descoberta. O diretor técnico da empresa de cibersegurança eSentire disse ao site que “encontrar provas irrefutáveis que liguem um atacante a um ataque é virtualmente impossível, então a questão se resume a suposições e julgamento”.

Com essas informações, especula-se que o principal alvo do ataque era apagar dados de empresas estatais e multinacionais da Ucrânia. Algumas autoridades ucranianas acreditam que o ataque foi feito pelo governo russo, já que ele teve a Ucrânia como principal alvo, e atingiu o país na véspera do Dia da Constituição, um feriado no qual a Ucrânia celebra a separação da União Soviética.

Foram poucas as vítimas brasileiras do ciberataque. No entanto, se você foi atingido, nem tudo está perdido. Uma das recomendações é que as vítimas restaurem quaisquer backups que tenham e que não tenham sido infectadas. Se você não tiver um backup, infelizmente só resta formatar a máquina. E estudar a melhor maneira de se fazer backup para a próxima vez que algo como isso aconteça.