Uma nova botnet IoT baseada no malware Mirai está explorando vulnerabilidades zero-day (vulnerabilidade grave em softwares e sistemas operacionais) em roteadores da Tenda. Chamada de Ttint, a botnet — que também inclui recursos semelhantes a ferramentas de acesso remoto (RAT) — foi detalhada no dia 2 de agosto em um relatório da Netlab, unidade de segurança da chinesa Qihoo 360.

De acordo com os pesquisadores, a Ttint tem sido usado por quase um ano contra os roteadores da Tenda com o intuito de construir uma botnet IoT (internet das coisas), mas diferentemente das botnets IoT detectadas no passado, a Ttint aparenta ser muito mais nociva.

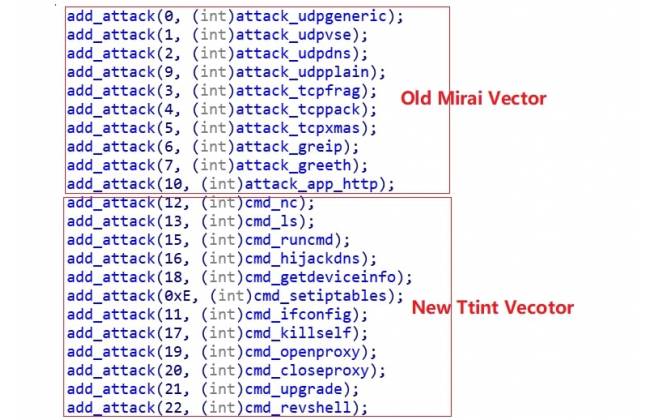

Isso porque além de infectar os dispositivos possibilitando ataques DDoS, ela implementou outros meios de invasão usando roteadores como proxies para retransmissão do tráfego, adulterando o firewall do roteador e as configurações de DNS e permitindo aos invasores a capacidade de execução de comandos remotos nos dispositivos infectados.

“Dois zero-day, 12 funções de acesso remoto para o roteador, protocolo de tráfego criptografado e infraestrutura […] é disso que se trata. Esta botnet não parece ser uma unidade muito comum”, reportou a Netlab.

De acordo com a Netlab, roteadores com versão de firmware entre AC9 e AC18 devem ser considerados vulneráveis ao Ttint. Foto: Tenda/Divulgação

Problemas não resolvidos

Segundo o relatório publicado pela Netlab, a botnet parece ter sido implementada em dezembro de 2019, quando a Ttint foi detectada explorando o primeiro zero-day (rastreado como CVE-2020-10987) em roteadores vulneráveis da Tenda.

A botnet continuou explorando esta vulnerabilidade até julho de 2020, quando Sanjana Sarda, analista de segurança júnior da Independent Security Evaluators, publicou um relatório detalhado sobre este zero-day e quatro outros.

A Tenda, no entanto, não lançou um patch de firmware para corrigir as descobertas de Sarda. E para piorar, semanas após o relato da analista, a Ttint foi detectado abusando de um segundo zero-day — antecipando possíveis resoluções feitas pela Tenda sobre a primeira falha.

Os pesquisadores da Netlab entraram em contato com a Tenda para reportar a nova exploração de vulnerabilidade detectada, mas, novamente, a empresa não realizou nenhum tipo de correção.

Perigo à vista

A composição da Ttint foi outro detalhe que chamou a atenção dos pesquisadores. É certo que desde o Mirai, reportado em 2016, diversas botnets com ramificações da base do código original foram encontradas.

Contudo, a Ttint parece ser uma espécie de “frankenstein”, juntando elementos de várias botnets e criando uma versão Mirai muito mais complexa. “[…] combinar seus recursos de novas maneiras e introduzir um protocolo C2 para adaptar e reconfigurar o bot para criar uma ferramenta de acesso remoto flexível é uma novidade para malware IoT”, afirmou Pascal Geenens, evangelista de segurança cibernética da Radware.

Diferença de composição entre o Ttint e o Mirai. Foto: Netlab/Divulgação

Ainda de acordo com Geenens, “o Ttint pode marcar o início de amadurecimento do malware IoT no geral e uma alavancagem mais ampla de cases mais sofisticados.

Nota: É recomendável que os usuários verifiquem a versão de firmware de seus roteadores Tenda e, caso enquadrem-se nos modelos entre AC9 e AC18, o uso dos mesmos deve ser descartado por medidas de segurança.

Via: ZDNet