No jargão da tecnologia, malware é qualquer software colocado em um sistema com propósitos maliciosos (o nome vem do inglês “malicious software”). Isso inclui vírus, worms, trojans, backdoors, spyware, e muitos outros tipos de pragas digitais.

O principal objetivo dos criminosos é o bom e velho lucro: seja roubando informações que podem dar acesso direto ao dinheiro da vitima, como números de cartão de crédito ou credenciais para acesso a um banco, seja indiretamente: não é raro um criminoso vender acesso a uma máquina ou conjunto de máquinas para outros criminosos.

Estas máquinas podem ser alistadas como parte de uma botnet, uma rede de computadores pronta para executar tarefas determinadas por seu “mestre”. Além de servir como soldados em ataques de negação de serviço ou trabalhadores na mineração de criptomoedas, as máquinas de uma botnet também podem ser usadas como porta de entrada para ransomware em uma rede corporativa.

Ransomware é um tipo de malware que “sequestra” os dados de um sistema e pede resgate para que a vítima possa tê-los de volta. Embora possa afetar pessoas físicas, os principais alvos de ransomware são as empresas: sem acesso a seus computadores muitas delas simplesmente não podem operar, o que lhes dá um incentivo maior para pagar o resgate e retornar ao normal. Recentemente empresas como a Capcom e órgãos como o Superior Tribunal de Justiça foram vítimas de ataques.

Mostramos a seguir alguns dos tipos de malware que frequentemente servem como porta de entrada para ransomware. Se você encontrar alguns deles em sua rede, o melhor é fazer uma auditoria de segurança completa, antes que seja tarde demais.

Pedido de resgate deixado pelo grupo Ragnar Locker nos sistemas da Capcom. Imagem: Bleeping Computer/Reprodução

Emotet

A emotet é a maior botnet de malware da atualidade, e muitas infecções de ransomware foram ligadas a infecções anteriores pelo Emotet. Os operadores da rede vendem acesso aos sistemas infectados a outros grupos que exploram malware, incluindo grupos de ransomware.

Máquinas com Emotet são frequentemente usadas como porta de entrada para o Ryuk, um ransomware controlado por um grupo russo conhecido como Wizard Spider. Em setembro deste ano, o Ryuk tirou do ar quase 400 hospitais do United Health Services, um dos maiores provedores de serviços de saúde dos EUA

Trickbot

O Trickbot é uma botnet de malware similar à Emotet. Ela infecta suas próprias vítimas, mas é sabido que seus operadores compram acesso a máquinas infectadas pelo Emotet para aumentar sua legião de bots.

Ao longo dos últimos dois anos pesquisadores de segurança viram os operadores da Trickbot venderem acesso a sistemas para gangues que infectaram as vítimas com ransomware como o Ryuk e o Conti.

Bazarloader

O Bazarloader é um backdoor modular, desenvovido por um grupo que tem conexões ou é descendente do responsável pelo Trickbot. Os responsáveis seguem o modelo de negócios do Trickbot, e já estabeleceram parcerias com gangues de ransomware para oferecer acesso a sistemas infectados.

O Bazarloader já foi identificado como ponto de partida para infecções com o Ryuk.

QakBot

O QakBot, Pinkslipbot, Qbot, ou Quakbot é conhecido pelos pesquisadores de segurança como uma versão mais “lenta” do Emotet: faz as mesmas coisas, mas alguns meses mais tarde. Os responsáveis pelo QakBot já estabeleceram parcerias com grupos de ransomware como MegaCortex, ProLock e, mais recentemente, Egregor.

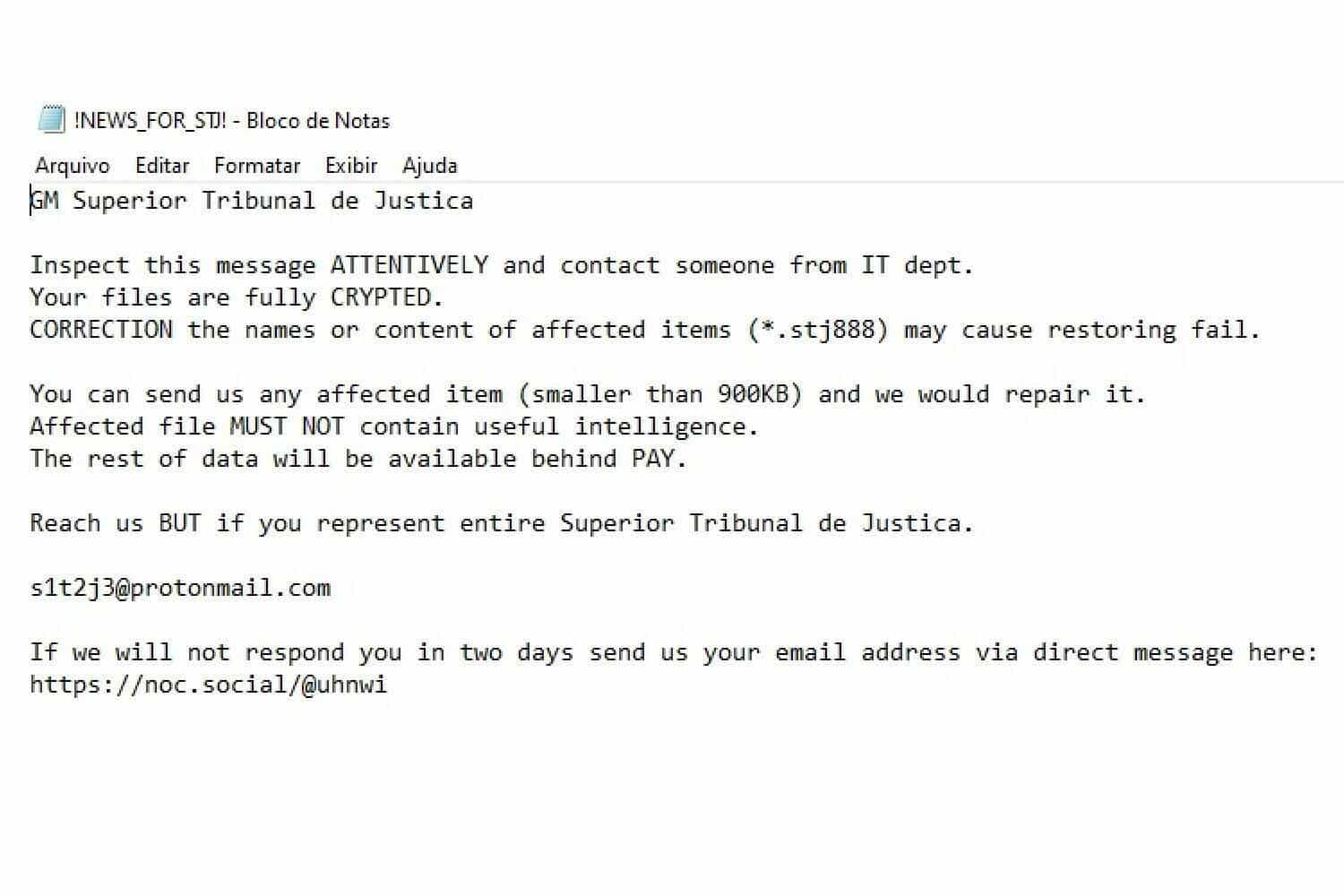

Pedido de resgate deixado nos sistemas do Superior Tribunal de Justiça. Imagem: Reprodução

SDBBot

O SDBBot é um malware operado por um grupo criminoso conhecido como TA505. Não é comum, mas já foi identificado como ponto de partida para infecções com o ransomware Clop.

Dridex

Dridex era originalmente um trojan bancário, que mais tarde foi reorganizado como um “instalador de malware” seguindo exemplo estabelecido pela Emotet e TrickBot.

No passado a botnet Dridex foi usada em campanhas de spam para distribuir o ransomware Locky a usuários na internet, mas nos últimos anos os responsáveis passaram a usar a rede para infectar alvos mais valiosos com o BitPaymer ou DoppelPaymer.

Um ataque à Garmin ocorrido em juho deste ano foi conectado à Dridex.

Zloader

O Zloader chegou tarde ao mercado de instalação de malware, mas vem se espalhando rapidamente e já estabeleceu parcerias com os operadores de ransomware como o Egregor e Ryuk. Ele já foi visto em campanhas tendo como alvo os visitantes de sites pornô.

Buer

Buer ou Buer Loader é uma operação de malware lançada no final do ano passado, mas que já estabeleceu uma reputação e conexões no submundo do cybercrime para fazer conexão com grupos de ransomware. Segundo a empresa de segurança Sophos, alguns casos de ataques com o Ryuk foram ligados a infecção com o Buer alguns dias antes.

Phorpiex

Phorpiex, ou Trik, é uma das menores botnets de malware, mas nem por isso é menos perigosa. Infeções com o ransomware Avaddon no início deste ano foram ligadas à Phorpiex. Embora nenhum dos dois seja um nome comum, devem ser tratados com o mesmo nível de atenção que Emotet, Trickbot e outros.

Em outubro de 2019, o Phorpiex foi ligado a uma campanha que extorquia dinheiro de usuários de PCs, alegando divulgar vídeos com “conteúdo sexual” de suas vítimas caso um pagamento em Bitcoins não fosse feito. Tudo não passava de um blefe, já que os operadores da Botnet não tinham os tais vídeos. Ainda assim, conseguiram arrecadar cerca de R$ 470 mil na época.

CobaltStrike

O CobaltStrike não é uma botnet de malware por si só. É uma ferramenta para teste de penetração desenvolvida por pesquisadores de segurança, mas que foi “cooptada” pelas gangues de malware. As empresas não são “infectadas” com ela, mas muitas gangues de ransomware usam componentes da CobalStrike como parte de seus ataques.

A ferramenta é comumente usada como uma forma de controlar múltiplos sistemas em uma rede interna e como precursor para um ataque real de ransomware. Se você vir sinais desta ferramenta em sua rede, mas não estiver executando testes de penetração, então pare o que está fazendo, tire os sistemas do ar e faça uma auditoria até encontrar o ponto de entrada de um ataque.

Fonte: ZDNet