Uma investigação de seis meses da empresa de cibersegurança Imperva revelou que diversos sistemas de gerenciamento de conteúdo (CMS), como WordPress, Joomla, Drupal e vários outros, estão sendo atacados por uma campanha de mineração de criptomoedas intitulada “KashmirBlack”, que usa métodos de força bruta para inserir um botnet nos sistemas comprometidos. Segundo a Imperva, a campanha já atingiu mais de 30 países.

“Essa bem desenhada infraestrutura torna fácil a expansão e a implementação de novos exploits ou entregas sem muito esforço, e emprega métodos sofisticados de camuflagem a fim de manter-se indetectada, protegendo a sua operação”, disseram os pesquisadores da empresa em seu relatório, dividido em duas partes.

WordPress e outros sistemas de gerenciamento de conteúdo estão vulneráveis a novo botnet, que usa estrutura das empresas para mineração de criptomoedas. Foto: 360b/Shutterstock

De acordo com a investigação, a operação KashmirBlack é gerenciada por um servidor C2 (“command-and-control“, ou “comando e controle”, na tradução literal) e outros 60 servidores auxiliares, todos em comunicação com bots que continuamente selecionam novos alvos, artificialmente expandindo o tamanho do botnet por meio de instalações de acessos via backdoors ou ataques de força bruta aos sistemas afetados.

Mineração de criptomoedas

A Imperva afirma que o motivo principal é a já citada mineração de criptomoedas – especificamente, da Monero –, redirecionando o tráfego legítimo de um site para páginas de spam. Entretanto, também há instâncias de defacement, um tipo de ataque que altera a apresentação visual de uma página para o usuário que a acessa.

O processo, segundo a firma de cibersegurança, começa com a exploração de uma vulnerabilidade PHPUnit RCE (codinome: “CVE-2017-9841”). Aqui, infecta-se o alvo com entregas maliciosas que se comunicam com o servidor primário do ataque (C2). Em um dos ataques registrados pela Imperva, foi encontrada uma assinatura relacionada ao hacker “Exect1337”, que tem relações com o coletivo PhantomGhost, da Indonésia.

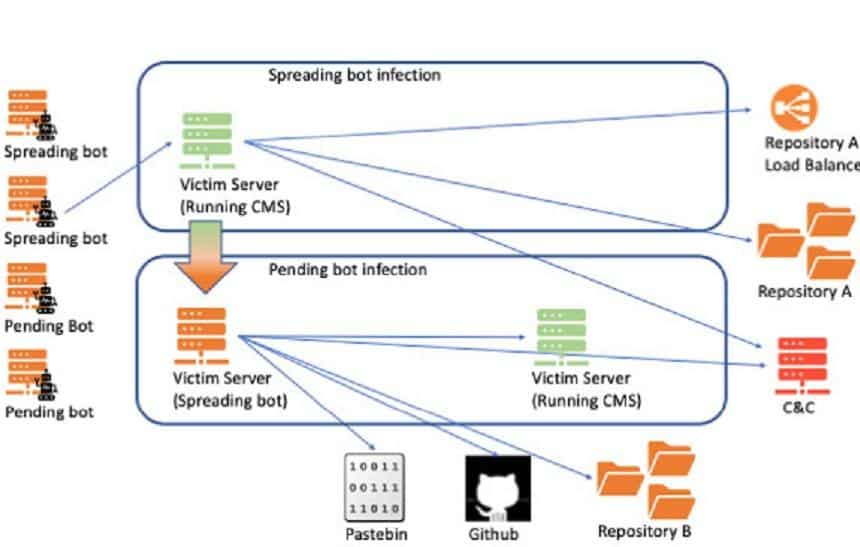

Gráfico exemplificando a linha de funcionamento do botnet da KashmirBlack. Imagem: Imperva/Divulgação

Há um grau maior de complexidade no KashmirBlack, no sentido de que a campanha emprega pelo menos dois repositórios separados (além de várias outras partes em constante mudança): um para hospedar e armazenar bots e entregas, e outro para armazenar o script malicioso que se comunica com o servidor C2. Os bots em si podem ser de dois tipos: um servidor comprometido se comunica com o servidor C2, recebendo comandos para reproduzir a infecção em novos alvos; ou uma vítima recém atacada armazena o bot para que sua atribuição seja posteriormente determinada.

Mais além, como se o CVE-2017-9841 não fosse suficiente, a campanha KashmirBlack também emprega outros métodos de invasão. Um deles, encontrado pela Imperva, foi conduzido pelo upload de um arquivo “.WebDAV” corrompido, uma vulnerabilidade usada para causar defacement de uma página na web.

Hacker supostamente envolvido na campanha KashmirBlack tem ligações com coletivo “PhantomGhost”, da Indonésia. Imagem: jcomp/Freepik

Escondendo-se no Dropbox

No mês passado, uma atualização identificada pela Imperva mostrou que a KashmirBlack passou a usar o Dropbox em substituição à sua estrutura C2, valendo-se da API do serviço de hospedagem de arquivos na nuvem para distribuir as instruções de ataque aos bots e coletar o relatório de desempenho deles.

“Mudar-se para o Dropbox permite que o botnet esconda atividades ilegais por trás de serviços legítimos da web”, disseram os pesquisadores. “Este é mais um passo na camuflagem de tráfego de botnet, assegurando [a saúde da] operação de comando e controle e, mais importante, dificultando o rastreamento do botnet de volta ao hacker por trás da operação”.

Até o momento, não há informações ou comentários oficiais por parte das empresas afetadas.