A Mozilla corrigiu uma falha de segurança que permitia o “sequestro” de sessões do Firefox no Android em celulares conectados a uma mesma rede de Wi-Fi. A brecha possibilitava que usuários mal-intencionados abrissem sites maliciosos ou instalassem extensões indesejadas em dispositivos vulneráveis.

O bug foi encontrado pelo pesquisador Chris Moberly e afetava apenas versões anteriores a 68.11.0 do Firefox para Android.

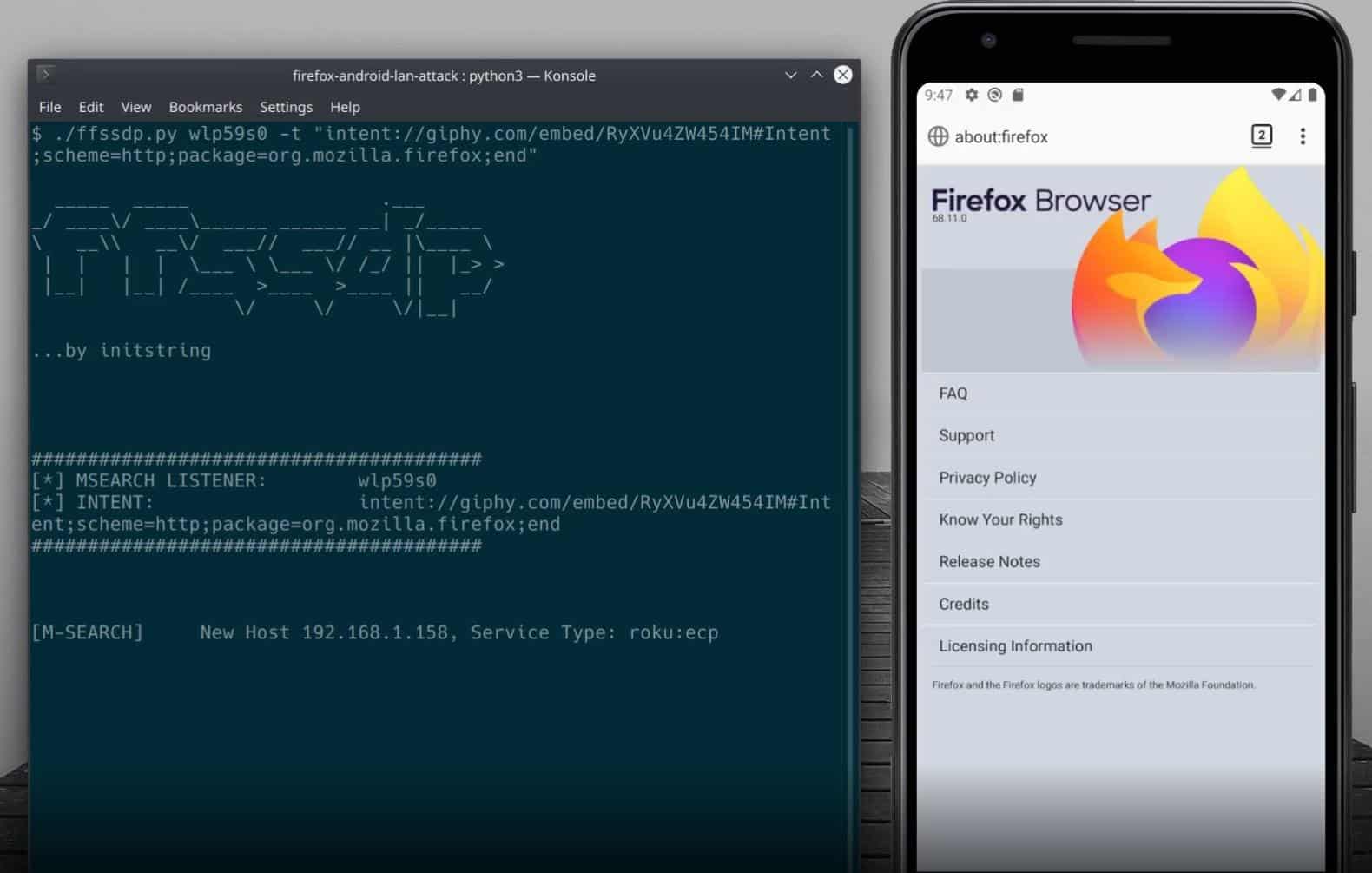

Lukas Stefanko, especialista em malwares da ESET, realizou uma prova de conceito (PoC, na sigla em inglês), que comprovou a falha, invadindo três dispositivos diferentes conectados na mesma rede.

Exploitation of LAN vulnerability found in Firefox for Android

I tested this PoC exploit on 3 devices on same wifi, it worked pretty well.

I was able to open custom URL on every smartphone using vulnerable Firefox (68.11.0 and below) found by @init_string https://t.co/c7EbEaZ6Yx pic.twitter.com/lbQA4qPehq— Lukas Stefanko (@LukasStefanko) September 18, 2020

Stefanko afirma que um bug com esse pode levar a um ataque de phishing em uma rede de Wi-Fi pública, solicitando dados pessoais para todos os usuários conectados. Uma invasão desse nível pode ter consequências catastróficas.

“Esse é um problema sério que permite a invasão de qualquer aparelho Android com essa versão desatualizada, sem precisar de uma interação direta com o usuário”, afirmou o pesquisador.

“A exploração de um problema como esse é muito fácil”, concluiu.

Versões atualizadas

Os pesquisadores recomendaram que os usuários atualizem o Firefox em seus dispositivos Android ao menos para a versão 79, sucessora da 68.11.0, para obterem melhor proteção contra esses ataques.

Falha permitia a invasão do dispositivo sem interação direta com o usuário. Créditos: ReproduçãoTwitter/@init_string

A versão mais nova do browser, o Firefox para Android 80, também não apresentou nenhuma falha de segurança.

Se você ainda possui versões anteriores a essa, mesmo com o problema teoricamente corrigido, a sugestão é que o aplicativo seja atualizado de maneira imediata.

Fonte: We Live Security