Lançados por pesquisadores de segurança com o intuito de ajudar desenvolvedores a protegerem sistemas, os projetos OST agora também passaram a ser grandes aliados dos invasores virtuais. A constatação foi feita no começo do mês por Paul Litvak, pesquisador de segurança da Intezer Labs, que descobriu uma ampla adoção das ferramentas de hacking de código aberto no ecossistema do crime cibernético.

No campo da segurança cibernética, os projetos OST englobam aplicativos de software, bibliotecas e exploits que possuem recursos de hacking e foram disponibilizados como downloads gratuitos ou sob uma licença de código aberto. O grande problema é quando essas ferramentas, inicialmente lançadas em prol da segurança virtual, caem em mãos erradas.

Durante uma palestra, Litvak apresentou dados compilados de 129 ferramentas de hacking ofensivas de código aberto e pesquisas em amostras de malware e relatórios de segurança cibernética para estudar a relação do quão difundida está a adoção de projetos OST entre grupos de hackers — como gangues de malware menos renomadas, criminosos financeiros de elite e até grupos patrocinados pelo estado.

Os resultados não só expuseram que as ferramentas têm sido empregadas por cibercriminosos como também trouxeram à tona o dilema ético sobre os projetos OST: de um lado eles podem ajudar a propagar maneiras de defesa contra invasões em redes e sistemas, mas também podem servir como modelo para invasores desenvolverem suas próprias ferramentas e ocultar atividades maliciosas em testes de invasões.

Mapa desenvolvido pela Intezer esquematiza projetos OST utilizados por invasores. Foto: Intezer/Reprodução

Descobertas

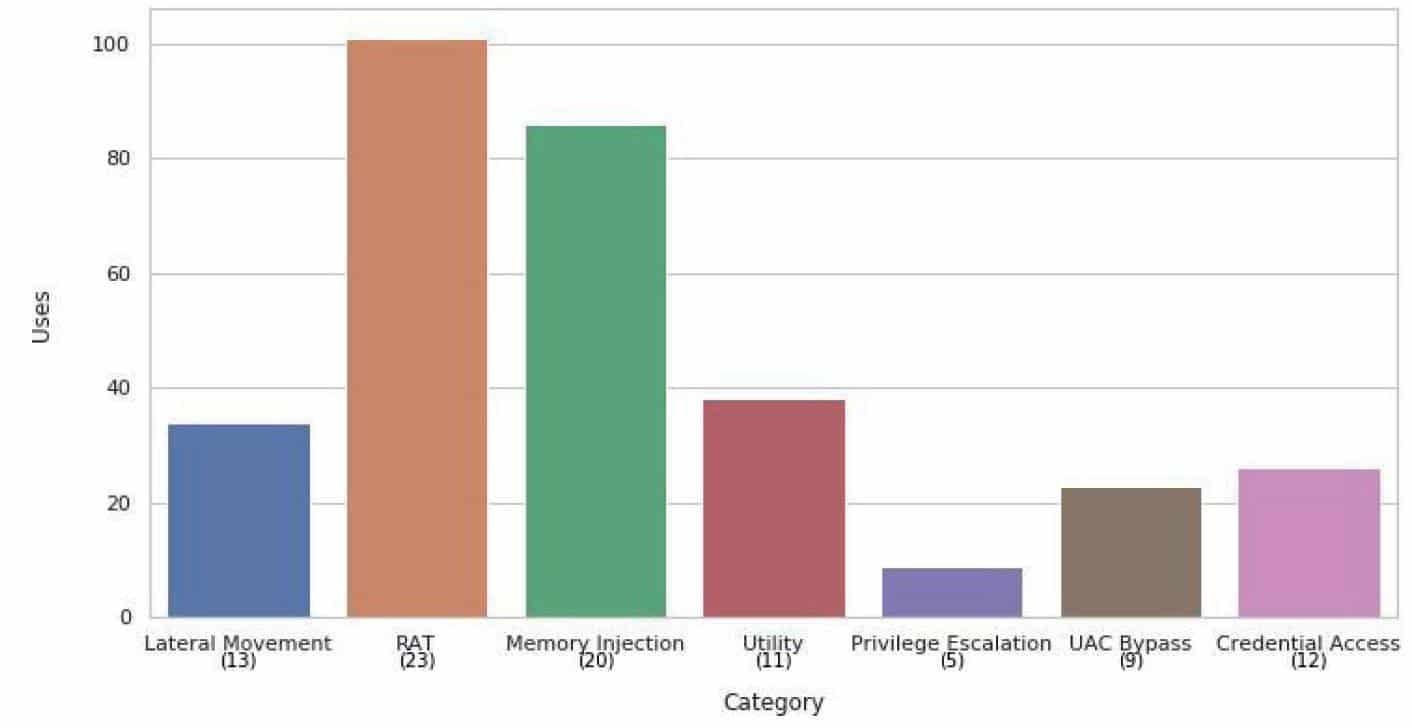

De acordo com as análises de Litvak, os projetos mais comumente usados pelos cibercriminosos foram as bibliotecas de injeção de memória (destaques para ReflectiveDllInjection e MemoryModule) e ferramentas de acesso remoto (tendo Empire, Powersploit e Quasar como projetos principais).

O movimento lateral da rede foi dominado pelo Mimikatz. Já as ferramentas de bypass do UAC (User Account Control) foram dominadas pela biblioteca do UACME, mas o Win7Elevate foi o preferido dos grupos hackers asiáticos — provavelmente devido à maior base de instalação regional do Windows 7.

Os únicos projetos OST que não foram popularmente aderidos pelos criminosos cibernéticos baseavam-se em recursos de roubo de credenciais. Isso porque, de acordo com Livtak, eram facilmente substituídos por outras ferramentas com recursos superiores, disponibilizadas em fóruns de hackers.

Categorias de OST detectadas em uso pelo ecossistema do crime cibernético. Foto: Paul Litvak/Divulgação

“Redução de danos” dos OST

Ainda segundo Livtak, as ferramentas OST que exigiam um nível mais profundo de conhecimento para serem utilizadas e apresentavam recursos mais complexos, dificilmente eram empregadas pelos invasores. Ou seja, a complexidade do código é o primeiro passo para evitar a adoção das ferramentas pelos criminosos.

Outra sugestão apontada pelo pesquisador de segurança da Intezer Labs é tornar o código do projeto único, incorporando bibliotecas com valores especiais ou irregulares para permitir uma fácil detecção e impressão digital de possíveis usos impróprios.

Via: ZDNet