Uma pesquisa da empresa de inteligência em segurança cibernética Check Point Research identificou 56 novos aplicativos maliciosos na Google Play Store. Tratam-se de softwares de utilidades e games direcionados ao público infantil que infectam dispositivos com um malware chamado “Tekya“.

De acordo com o relatório, esse programa malicioso simula a ação do usuário no aparelho para clicar em anúncios de plataformas digitais de agências como Admob, AppLovin, Facebook e Unity. A estimativa é que quase 1 milhão de sistemas operacionais foram infectados em todo o mundo.

A Check Point ainda afirma que os aplicativos maliciosos conseguem driblar os serviços do Google Play Protect e do VirusTotal – este último corresponde a um software para identificação de conteúdo malicioso detectável por antivírus.

Esta não é a primeira vez que a CPR identifica a disseminação de malwares na plataforma de aplicativos da Google. No mês passado, outra investigação apontou a existências do malware “Haken”, cujo as finalidades são as mesmas que o Tekya.

Confira abaixo a lista das 56 novas aplicações maliciosas descobertas:

| Nome do pacote | Instalações estimadas | Desenvolvedores |

| caracal.raceinspace.astronaut | 100000 | Caracal Entertainment |

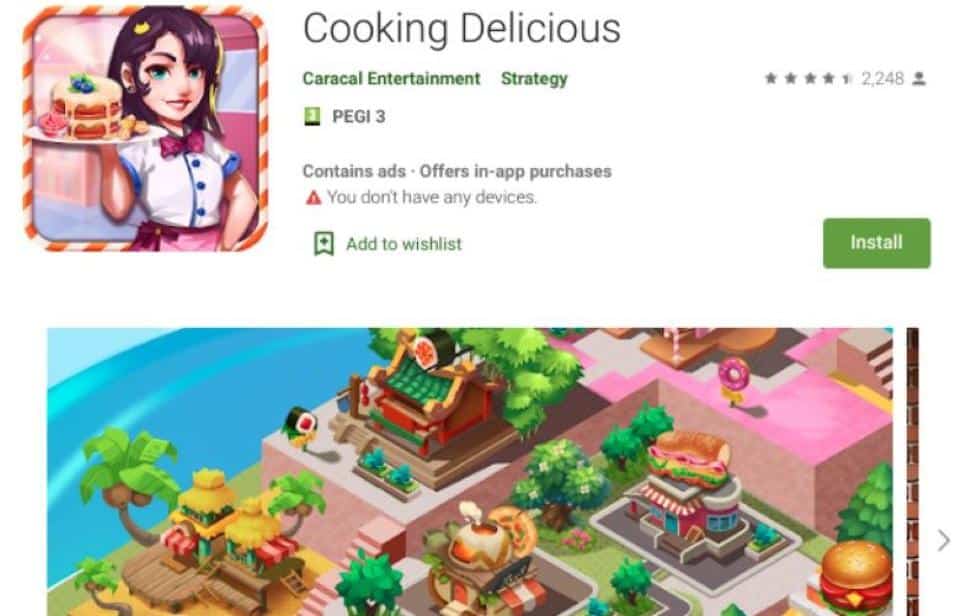

| com.caracal.cooking | 100000 | Caracal Entertainment |

| com.leo.letmego | 100000 | Leopardus Studio |

| com.caculator.biscuitent | 50000 | Biscuit Ent |

| com.pantanal.aquawar | 50000 | Pantanal Entertainment |

| com.pantanal.dressup | 50000 | Pantanal Entertainment |

| inferno.me.translator | 50000 | World TravelX |

| translate.travel.map | 50000 | Lynx StudioX |

| travel.withu.translate | 50000 | World TravelX |

| allday.a24h.translate | 10000 | Royal Chow Studio |

| banz.stickman.runner.parkour | 10000 | Biaz Inc |

| best.translate.tool | 10000 | Megapelagios |

| com.banzinc.littiefarm | 10000 | Biaz Inc |

| com.bestcalculate.multifunction | 10000 | Titanyan Entertainment |

| com.folding.blocks.origami.mandala | 10000 | Slardar Studio |

| com.goldencat.hillracing | 10000 | Golden Cat |

| com.hexa.puzzle.hexadom | 10000 | MajorStudioX |

| com.ichinyan.fashion | 10000 | Titanyan Entertainment |

| com.maijor.cookingstar | 10000 | MajorStudioX |

| com.major.zombie | 10000 | MajorStudioX |

| com.mimochicho.fastdownloader | 10000 | MochiMicho |

| com.nyanrev.carstiny | 10000 | Titanyan Entertainment |

| com.pantanal.stickman.warrior | 10000 | Pantanal Entertainment |

| com.pdfreader.biscuit | 10000 | Biscuit Ent |

| com.splashio.mvm | 10000 | Biscuit Ent |

| com.yeyey.translate | 10000 | World TravelX |

| leo.unblockcar.puzzle | 10000 | Biaz Inc |

| mcmc.delicious.recipes | 10000 | MochiMicho |

| mcmc.delicious.recipes | 10000 | MochiMicho |

| multi.translate.threeinone | 10000 | White Whale Studio |

| pro.infi.translator | 10000 | World TravelX |

| rapid.snap.translate | 10000 | Royal Chow Studio |

| smart.language.translate | 10000 | Megapelagios |

| sundaclouded.best.translate | 10000 | Sunda Clouded |

| biaz.jewel.block.puzzle2019 | 5000 | Biaz Inc |

| biaz.magic.cuble.blast.puzzle | 5000 | Biaz Inc |

| biscuitent.imgdownloader | 5000 | Biscuit Ent |

| biscuitent.instant.translate | 5000 | Biscuit Ent |

| com.besttranslate.biscuit | 5000 | Biscuit Ent |

| com.inunyan.breaktower | 5000 | Titanyan Entertainment |

| com.leo.spaceship | 5000 | Leopardus Studio |

| com.michimocho.video.downloader | 5000 | MochiMicho |

| fortuneteller.tarotreading.horo | 5000 | Sunda Clouded |

| ket.titan.block.flip | 5000 | Titanyan Entertainment |

| mcmc.ebook.reader | 5000 | MochiMicho |

| swift.jungle.translate | 5000 | White Whale Studio |

| com.leopardus.happycooking | 1000 | Leopardus Studio |

| com.mcmccalculator.free | 1000 | MochiMicho |

| com.tapsmore.challenge | 1000 | Biscuit Ent |

| com.yummily.healthy.recipes | 1000 | MochiMicho |

| com.hexamaster.anim | 500 | Leopardus Studio |

| com.twmedia.downloader | 100 | MochiMicho |

| com.caracal.burningman | 50 | Caracal Entertainment |

| com.cuvier.amazingkitchen | 50 | MajorStudioX |

| bis.wego.translate | ||

| com.arplanner.sketchplan | ||

| com.arsketch.quickplan | ||

| com.livetranslate.best | MochiMicho | |

| com.lulquid.calculatepro | ||

| com.smart.tools.pro | ||

| com.titanyan.igsaver | ||

| hvt.ros.digiv.weather.radar | ||

| md.titan.translator | ||

| scanner.ar.measure | ||

| toolbox.artech.helpful | ||

| toolkit.armeasure.translate |

Como se proteger

Caso você suspeite que tenha um desses aplicativos em seu celular o primeiro passo é desinstalá-los do dispositivo. Para isso, acesse “Configurações” > “Aplicativos e notificações”>” Ver todos os aplicativos”.

É importante, na sequência, instalar uma solução de segurança para o seu celular. O Laboratório Digital oferece um comparativo completo com algumas das principais opções do mercado. Vale também atualizar o seu sistema operacional e aplicativos para a última versão disponível.

Outra recomendação fundamental é evitar aplicativos mal avaliados no Google Play e prestar atenção aos comentários e reviews de outros usuários.

Fonte: Check Point/Gizchina