Uma falha grave de segurança do Instagram comprometeu a conta e dispositivos de acesso de diversos usuários da rede social. Descoberto pela empresa de segurança cibernética Check Point, o bug, originado por uma imagem modificada, permitia que invasores assumissem o controle total da conta da vítima e, até mesmo, de seus celulares. O erro, no entanto, já foi corrigido.

Para o sucesso do ataque, o cibercriminoso precisava apenas enviar ao alvo uma imagem especialmente criada para a invasão. O encaminhamento podia ser feito por e-mail, torpedo SMS ou qualquer outro aplicativo de mensagens. O intuito inicial se restringia ao recebimento da foto pela vítima, já que os celulares costumam salvar as mídias automaticamente.

Com a imagem salva na galeria, bastava a vítima utilizar o Instagram de modo que o aplicativo tivesse acesso às mídias (seja adicionando uma publicação, postando um stories ou mesmo enviando uma foto para alguém). Pronto. A ação era suficiente para que o bug fosse acionado, permitindo o acesso do hacker ao perfil e ao dispositivo usado pela vítima.

Falha expôs os mais de um bilhão de usuários do Instagram. Foto: Luke van Zyl/Unsplash

Falha expôs os mais de um bilhão de usuários do Instagram. Foto: Luke van Zyl/Unsplash

Como funcionava o bug

Nesta quinta-feira (24), a Check Point postou em seu blog um relatório técnico detalhando a exploração da vulnerabilidade encontrada no Instagram.

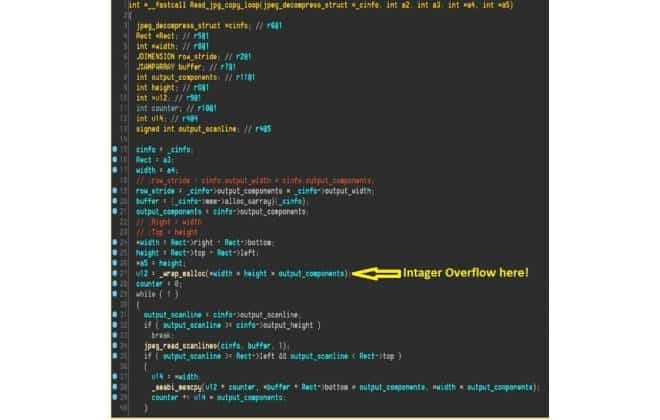

Basicamente, a falha era causada por um buffer overflow (transbordo de buffer), que ocorria quando o Instagram tentava carregar uma imagem maior acreditando que ela fosse menor. Mas o ponto fraco foi um valor constante codificado, adicionado pelos próprios desenvolvedores da plataforma para permitir a integração ao Mozjpeg — codificador de código aberto para melhorar a compactação de imagens JPEG.

Os pesquisadores constataram que essa função de manipulação de tamanhos de imagem sob análises apresentava um erro que causava problemas de alocação de memória durante o processo de compressão. Ou seja, a imagem utilizada para o ataque “confundia” propositalmente o aplicativo para que a conta e o dispositivo ficassem vulneráveis.

“Tecnicamente falando, o problema em si era um estouro de buffer, causado pelo envio de uma imagem de tamanho grande, enquanto enganava o aplicativo fazendo-o acreditar que era muito menor”, comunicou a Check Point ao site BleepingComputer.

Código do Instagram que permitia o buffer overflow durante a compactação de imagens. Foto: Check Point/Divulgação

Após o acionamento do bug, o invasor era capaz de “roubar” o fluxo de execução do Instagram, por meio da execução de códigos dentro de seus contextos e permissões. Com isso, o cibercriminoso era capaz de controlar a conta da rede social da vítima, bem como acessar os contatos, armazenamento, localização, câmera e microfone de seu dispositivo de acesso.

Problema resolvido

Após a divulgação da descoberta feita pela Check Point, o Facebook, dono do Instagram, informou que já realizou a correção do problema.

Além disso, ao reportar sobre o reparo da vulnerabilidade, um representante do Facebook disse ao Check Point que não observou nenhuma evidência de abuso derivada do bug.