Um ataque virtual de proporções globais atingiu hoje uma série de empresas e instituições no mundo todo, incluindo 16 hospitais públicos do Reino Unido, a empresa de telecomunicações Telefónica e o banco Santander, na Espanha. E embora o ataque e suas consequências tenham sido imensas, existe a possibilidade de que ele pudesse ter sido evitado.

De acordo com uma análise feita pela Kaspersky, mais de 45 mil computadores já haviam sido infectados até a tarde desta sexta-feira. Embora os ataques mais notórios tenham acontecido na Europa Ocidental, o país com maior número de PCs vitimados foi, de longe, a Rússia. O Brasil, no entanto, também teve diversos casos, e aparece na 13ª posição da lista da Kaspersky:

O WannaCry

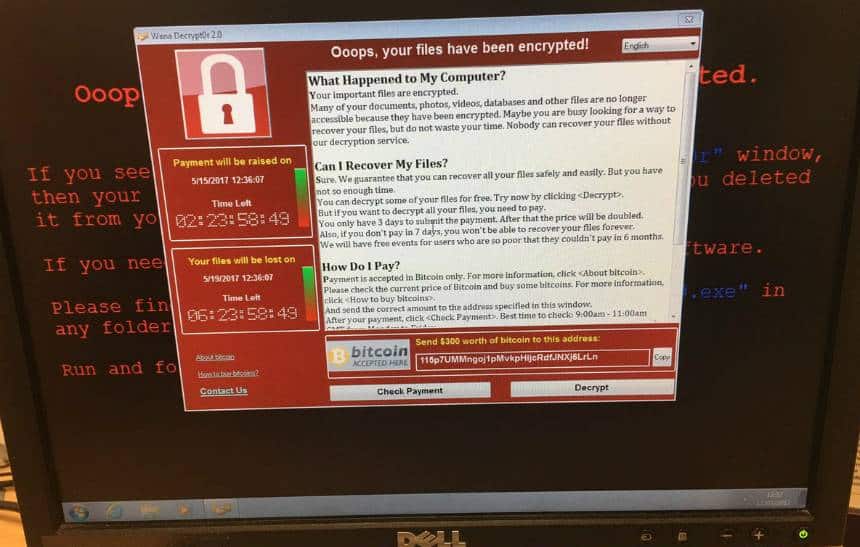

Segundo a Kaspersky, o malware (chamado de “WannaCry”) é um ransomware – um arquivo nocivo que criptografa todos os dados contidos no computador invadido e só descriptografa-os após receber um pagamento em bitcoin. No caso dos PCs afetados por esse ataque, o valor inicial era de US$ 300, mas a ferramenta ameaçava aumentar o valor caso o pagamento não fosse feito em até duas horas.

O “WannaCry” é o nome da família de malwares que explora essa falha. Segundo a empresa de segurança, ele foi feito para atacar usuários de diversos países diferentes. Prova disso é o fato de que seu “manual” (o texto que indica à vítima o que fazer para recuperar seus dados) pode ser facilmente traduzido para diversas línguas, como mostra a imagem abaixo:

Uma vez iniciado, o malware imediatamente inicia outros processos que mudam as permissões de arquivos e se comunicam com outros servidores por meio da rede Tor. Uma análise das carteiras de bitcoin usadas para receber pagamentos para descriptografar os arquivos das vítimas revela que os hackers ganharam cerca de 1,3 bitcoins (R$ 7,8 mil) apenas nas últimas horas.

Tragédia anunciada

A Kaspersky relata que o ataque é possível graças a uma falha de segurança do Windows conhecida como “EternalBlue”. A Microsoft publicou no dia 14 de março uma atualização que conserta essa falha, mas muitos computadores ainda não tinham a atualização, o que ajuda a explicar o sucesso do ataque.

Essa mesma falha estava presente num vazamento de dados da NSA (agência de segurança digital dos EUA) feito em abril pelo grupo de hackers conhecido como Shadow Brokers. A presença da falha no pacote vazado pelos hackers sugere que o governo dos EUA já sabia da existência do problema, mas não o divulgou com a intenção de usá-lo como arma num eventual ataque cibernético. Os Shadow Brokers já haviam vazado dados da NSA em outras ocasiões.

São, portanto, dois pontos nos quais o incidente poderia ter sido evitado. Primeiramente, se a NSA tivesse divulgado as falhas no momento em que as descobriu, os usuários do Windows poderiam ter se protegido de ataques como esse desde muito antes. Segundo, há a questão de que muitos usuários demoram para receber ou instalar as atualizações do sistema operacional, o que torna suas máquinas vulneráveis.

Empresas afetadas

No Brasil, diversas empresas – incluindo a Vivo – foram afetadas pelo ataque. De acordo com leitores do Olhar Digital, empresas prestadoras de serviço para gigantes das telecomunicações como Nextel e Net também caíram no golpe. Alguns usuários relatam que antes da mensagem aparecer, seus computadores ficaram se reiniciando diversas vezes.

Alguns serviços públicos, como o INSS, também foram afetados. Os sistemas do Ministério Público e do Tribunal de Justiça de São Paulo também saíram do ar no dia de hoje. Ao menos dez máquinas do TJ-SP em São José do Rio Preto foram afetadas.

A empresa de segurança digital recomenda que todos os computadores de empresas estejam atualizados com o patch de segurança oficial da Microsoft (que pode ser baixado por meio deste link) e tenham soluções de proteção instalada. Mesmo assim, a empresa ainda recomenda que todos os PCs vulneráveis sejam escaneados novamente.